Otra vulnerabilidad de día cero en Windows Print Spooler puede otorgar a un atacante privilegios administrativos en una máquina con Windows a través de un servidor remoto bajo el control del atacante y la función «Archivos específicos de la cola».

El mes pasado, un investigador de seguridad reveló accidentalmente una vulnerabilidad de cola de impresión de día cero de Windows conocida como Imprimir Pesadilla que Microsoft sigue como CVE-2021-34527.

La explotación de esta vulnerabilidad permite a un actor malintencionado aumentar sus privilegios en una máquina o ejecutar código de forma remota.

Microsoft publicó una actualización de seguridad para corregir la vulnerabilidad, pero los investigadores determinaron que la solución podría eludirse bajo ciertas condiciones.

Dado que el parche estaba incompleto, los investigadores de seguridad han examinado de cerca las API de impresión de Windows y encontró otras vulnerabilidades afectando a la cola de impresión de Windows.

Servidor de impresión remoto utilizado en el ataque

Investigador de seguridad y creador de Mimikatz Benjamín Delpy reveló públicamente una nueva vulnerabilidad de día cero que permite a un atacante obtener fácilmente privilegios de SISTEMA en una máquina con Windows a través de un servidor de impresión remoto bajo su control.

# impresión de pesadilla – Episodio 4

¿Sabes qué es mejor que una impresora Kiwi legítima?

Otra impresora Kiwi legítima …Sin requisitos previos en absoluto, ni siquiera necesita firmar los controladores / paquete pic.twitter.com/oInb5jm3tE

– Benjamin Delpy (@gentilkiwi) 16 de julio de 2021

En una conversación con BleepingComputer, Delpy dijo que su hazaña usa el ‘Cola de archivos específicos‘Funcionalidad de Windows Capacidad para señalar e imprimir para descargar y ejecutar automáticamente una DLL maliciosa cuando un cliente se conecta a un servidor de impresión bajo el control de un atacante.

«Al instalar la impresora, una aplicación de instalación suministrada por el proveedor puede especificar un conjunto de archivos, de cualquier tipo, para asociarlos con una cola de impresión en particular», explica la documentación de Microsoft en el ‘Cola de archivos específicosfuncionalidad.

«Los archivos se descargan a cada cliente que se conecta al servidor de impresión».

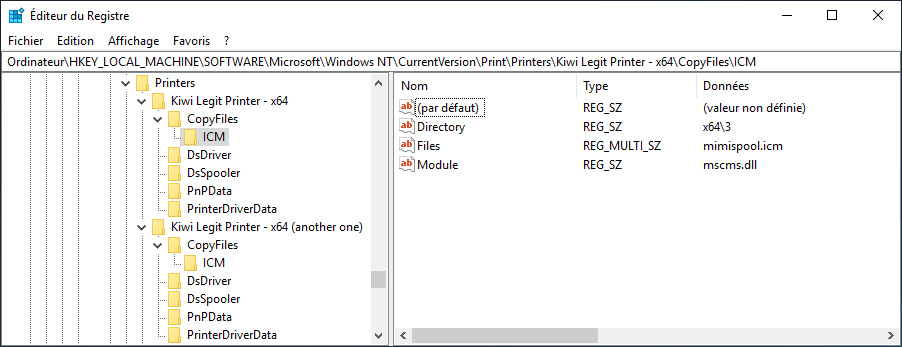

Para aprovechar la vulnerabilidad, el investigador creó un servidor de impresión con acceso a Internet con dos impresoras compartidas que utilizan la función de archivos específicos de la cola.

Fuente: Delpy

Al ejecutar la DLL maliciosa, se ejecutará con privilegios de SISTEMA y se puede utilizar para ejecutar cualquier comando en la computadora.

Will Dormann, un analista de vulnerabilidades de CERT / CC, ha publicado un aviso para esta vulnerabilidad que proporciona información adicional.

“Si bien Windows requiere que los paquetes de controladores estén firmados por una fuente confiable, los controladores de impresora de Windows pueden especificar poner en cola archivos específicos relacionados con el uso del dispositivo. Por ejemplo, una impresora compartida puede especificar un CopyFiles directiva para archivos ICM arbitrarios «, el nuevo CERT consultivo Explicar.

«Estos archivos, que se copian con los archivos del controlador de impresora firmados digitalmente, se no cubierto por cualquier requisito de firma. Es decir, cualquier archivo se puede copiar a un sistema cliente mediante la instalación del controlador de impresora Point and Print, donde puede ser utilizado por otra impresora con SYSTEM privilegios «.

«Esto permite el LPE en un sistema vulnerable».

Lo que hace que esta vulnerabilidad sea tan peligrosa es que afecta a todas las versiones actuales de Windows y permite que un actor malintencionado obtenga acceso limitado a una red y obtenga instantáneamente privilegios de SISTEMA en el dispositivo vulnerable.

Con este acceso, los actores malintencionados pueden propagarse lateralmente a través de la red hasta obtener acceso a un controlador de dominio.

Se ha compartido un video que demuestra este ataque con BleepingComputer y se publica a continuación.

Delpy tiene creó un servidor de impresión remoto accesible al público que se puede utilizar para probar la vulnerabilidad demostrada anteriormente.

Mitigar la vulnerabilidad de la nueva impresora

La buena noticia es que Delpy y Dormann han compartido dos métodos que pueden usarse para mitigar esta nueva vulnerabilidad de «archivos específicos de cola».

Estos dos métodos se describen en el aviso del CERT.

Opción 1: bloquee el tráfico SMB saliente en el borde de su red

Debido a que el exploit público de Delpy utiliza un servidor de impresión remoto, puede bloquear el tráfico SMB saliente para evitar el acceso a la computadora remota.

Sin embargo, Dormann afirma que MS-WPRN también se puede usar para instalar controladores sin usar SMB, y los actores malintencionados aún podrían usar esta técnica con un servidor de impresión local.

Por lo tanto, esta mitigación no es un método infalible para bloquear el exploit.

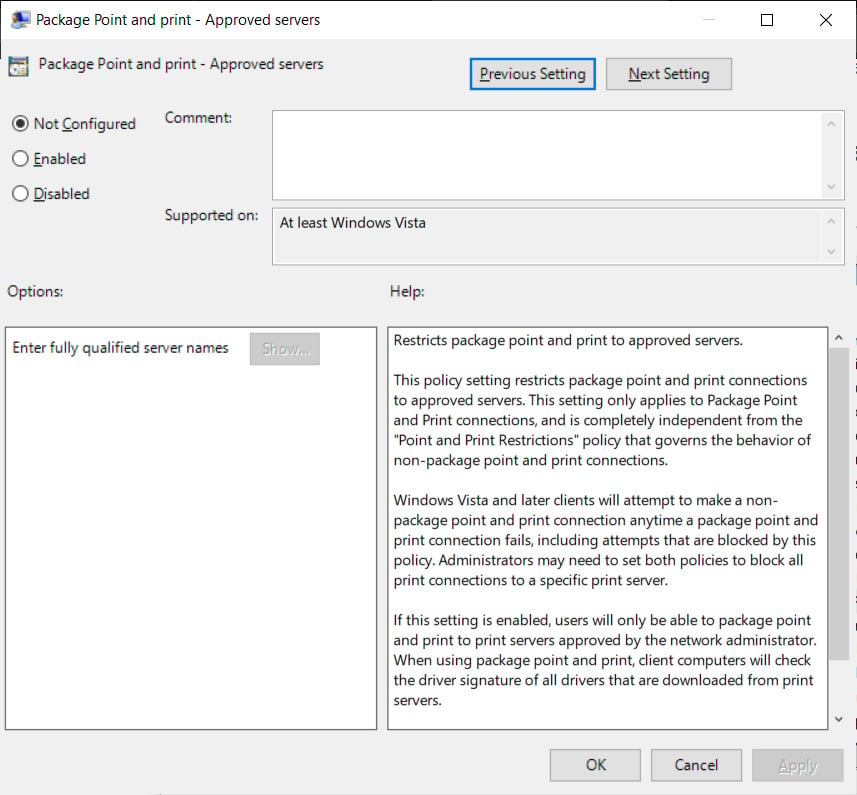

Opción 2: configurar PackagePointAndPrintServerList

Una mejor manera de prevenir esta vulnerabilidad es restringir Point and Print a una lista de servidores confiables usando la política de grupo «Point and Print Packets – Trusted Servers».

Esta política evita que los usuarios no administrativos instalen controladores de impresión utilizando Point and Print a menos que el servidor de impresión esté en la lista de aprobados.

El uso de esta Política de grupo proporcionará la mejor protección contra el exploit conocido.

BleepingComputer se ha puesto en contacto con Microsoft con respecto al problema, pero no ha recibido una respuesta.

«Defensor de los viajes extremos. Amante del café. Experto en tocino total. Wannabe tv pionero».

También te puede interesar

-

Cómo el ultraciclista Kabir Rachure recorrió 900 km en bicicleta a través de Ladakh para establecer un récord

-

Google Meet obtiene una nueva función de IA generativa «Toma notas por mí»

-

Google implementa Gems e Imagen 3 en Gemini Advanced

-

Infinix Hot 50 5G con procesador MediaTek Dimensity y clasificación IP54 lanzado el 5 de septiembre: características esperadas

-

El Direct final de Nintendo para este verano estará compuesto por 40 minutos de juegos independientes y de partners para Switch