imágenes falsas

Una aplicación falsa de autenticación de dos factores que se ha descargado unas 10.000 veces desde Google Play instaló subrepticiamente un conocido troyano de fraude bancario que rastreaba los teléfonos infectados en busca de datos financieros y otra información personal, dijo la firma de seguridad Pradeo.

Autenticador 2FA se puso en marcha en Google Play hace dos semanas, haciéndose pasar por una alternativa a las aplicaciones 2FA legítimas de Google, Twilio, y otras empresas de confianza. De hecho, investigadores de la firma de seguridad Pradeo dijo el jueves, la aplicación roba datos personales de los dispositivos de los usuarios y los usa para determinar si los teléfonos infectados deben descargar e instalar un troyano bancario que ya se sabe que infectó miles de teléfonos en el pasado.

Los buitres están dando vueltas

descubierto el año pasado por la firma de seguridad ThreatFabric, Vultur es una pieza avanzada de malware para Android. Una de sus muchas innovaciones es el uso de una implementación real de la aplicación de pantalla compartida VNC para duplicar las pantallas de los dispositivos infectados para que los atacantes puedan obtener en tiempo real las credenciales de inicio de sesión y otros datos confidenciales de las aplicaciones bancarias y financieras.

Para hacer que 2FA Authenticator parezca real, sus desarrolladores comenzaron con esta muestra legítima de la aplicación de autenticación Aegis de código abierto. Un análisis del malware muestra que realmente estaba programado para proporcionar el servicio de autenticación que anunciaba.

Detrás de escena, sin embargo, la etapa uno del 2FA Authenticator recopiló una lista de aplicaciones instaladas en el dispositivo junto con la ubicación geográfica del dispositivo. La aplicación también desactivaría la pantalla de bloqueo de Android, descargaría aplicaciones de terceros con el pretexto de que eran «actualizaciones» y superpondría otras interfaces de aplicaciones móviles para confundir a los usuarios.

En el caso de que los teléfonos infectados estuvieran en las ubicaciones correctas y tuvieran las aplicaciones correctas instaladas, la etapa dos de 2FA Authenticator instalaría Vultur, que en la última verificación se programó para grabar las pantallas de los dispositivos Android cuando cualquiera de las 103 aplicaciones bancarias, financieras o de criptomonedas se está ejecutando. en primer plano

Pradeo dijo que 2FA Authenticator se lanzó el 12 de enero, que los investigadores de la compañía notificaron a Google que la aplicación era maliciosa el 26 de enero y que Google la eliminó unas 12 horas después. Durante las dos semanas que estuvo disponible en Play, unos 10.000 usuarios instalaron la aplicación. No está claro si Google les ha notificado a alguno de ellos que la aplicación de seguridad que pensaban que estaban recibiendo era, de hecho, un troyano de fraude bancario.

En retrospectiva, hubo señales de alerta de que los usuarios experimentados de Android podrían haber detectado que 2FA Authenticator era malicioso. El principal de ellos fue la extraordinaria cantidad y amplitud de permisos del sistema que requería. Ellos incluyeron:

- android.permission.QUERY_ALL_PACKAGES

- android.permiso.SYSTEM_ALERT_WINDOW

- android.permiso.REQUEST_INSTALL_PACKAGES

- android.permiso.INTERNET

- android.permission.FOREGROUND_SERVICE

- android.permiso.RECEIVE_BOOT_COMPLETED

- android.permiso.DISABLE_KEYGUARD

- android.permiso.WAKE_LOCK

El código oficial de la aplicación de código abierto de Aegis no requiere ninguno de estos permisos. Las descargas de aplicaciones que se hacen pasar por actualizaciones pueden ser otra señal reveladora de que algo era amigo de 2FA Authenticator.

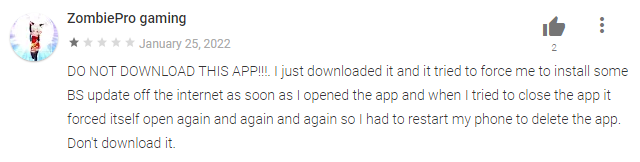

Una revisión de 2FA Authenticator de un usuario de Google Play.

Pradeo

Un correo electrónico en busca de comentarios de la dirección del desarrollador que figura en la lista de Google Play no recibió una respuesta inmediata. La misma aplicación maliciosa 2FA Authenticator permanece disponible en mercados de terceros aquí, aquí, y aquí. Los representantes de Google no estuvieron disponibles de inmediato para hacer comentarios.

«Defensor de los viajes extremos. Amante del café. Experto en tocino total. Wannabe tv pionero».

También te puede interesar

-

Cómo el ultraciclista Kabir Rachure recorrió 900 km en bicicleta a través de Ladakh para establecer un récord

-

Google Meet obtiene una nueva función de IA generativa «Toma notas por mí»

-

Google implementa Gems e Imagen 3 en Gemini Advanced

-

Infinix Hot 50 5G con procesador MediaTek Dimensity y clasificación IP54 lanzado el 5 de septiembre: características esperadas

-

El Direct final de Nintendo para este verano estará compuesto por 40 minutos de juegos independientes y de partners para Switch